[pfSense] Comprendre la gestion des interfaces réseaux

03/09/2019

03/09/2019

La gestion des interfaces réseaux sous pfSense peut être quelque peu déroutante pour un débutant. Nous présentons ici les rappels de base et les cas d'utilisation de chaque type d'interface.

Article mis à jour le : 03/09/2019

Il existe 3 types d'interfaces sous pfSense :

- interface physique : correspond aux interfaces physiques réelles du serveur sur lequel tourne pfSense. Ces interfaces sont généralement nommées re0, re1 (pour des interfaces Realtek), igb0, igb1 (pour des interfaces Intel Gbps), etc.

- interface virtuelle : ces interfaces sont automatiquement créées lors de la création d'un VLAN, d'un serveur OpenVPN, etc. Elles sont donc associées à un service.

- interface logique : ce sont les interfaces que nous pouvons configurer (attribution d'adresse IP, règle de filtrage du firewall, etc.). Ces interfaces sont associées à une interface physique ou virtuelle.

Les deux premiers types d'interfaces (interface physique et interface virtuelle) sont appelés "ports réseaux".

Une interface logique doit être associée à un port réseau.

Un port réseau (c'est-à-dire une interface physique ou virtuelle) ne peut être associé qu'à une seule interface logique (c'est-à-dire configurable).

Interfaces physiques

Une interface physique correspond à une carte réseau du serveur pfSense.

Ces interfaces sont nommées en fonction de leur driver. Par exemple : re0, re1, igb0, igb1, ath0, etc. Elles sont identifiées par leur adresse MAC.

Lors de l'installation de pfSense, il est proposé de configurer les interfaces. Ce sont des interfaces logiques. Elles sont créées, configurées et associées aux interfaces physiques.

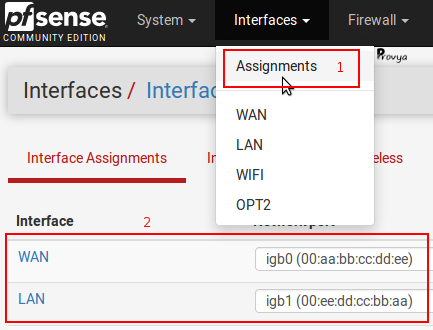

Ainsi, dans le cas d'un pfSense disposant de deux interfaces (une interface LAN et une interface WAN), on pourrait avoir l'association suivante :

WAN [interface logique] = igb0 [port réseau]

LAN [interface logique] = igb1 [port réseau]

Il est également possible de retrouver cette association depuis le menu Interfaces > Assignments :

Interfaces virtuelles

Ces interfaces sont créées lors de l'activation de certains services (VLAN, OpenVPN).

La configuration d'un serveur OpenVPN entraîne automatiquement la création d'une interface virtuelle associée à cette instance serveur OpenVPN. L'interface virtuelle sera nommée ovpns1, ovpns2, etc...

Cette interface n'est pas configurable en l'état : ce n'est qu'un port réseau. Il est nécessaire de l'associer à une interface logique afin de pouvoir lui associer des règles de firewall ou de NAT spécifiques.

Lorsque nous procédons à cette association, nous obtenons l'exemple suivant :

Dans la capture d'écran ci-dessus, nous voyons que l'interface logique "OPT2" est associée à l'interface virtuelle "ovpns1" qui a été créée lors de la configuration du serveur OpenVPN "VPN Provya".

De la même façon, la création d'un VLAN entraîne la création d'une interface virtuelle (qui sera nommée VLAN1, VLAN2, etc.).

Cette interface virtuelle devra être associée à une interface logique afin de pouvoir lui associer des règles de firewall ou de NAT spécifiques.

Interfaces logiques

Les interfaces logiques sont les interfaces configurables. Ce sont ces interfaces que nous allons pouvoir configurer : associer une adresse IP ; activer un serveur DHCP ; configurer des règles de firewall ou de NAT ; etc.

Ainsi, lors de la configuration d'un service (DHCP, OpenVPN, Portail Captif, etc.) les interfaces proposées seront toujours les interfaces logiques.

Les interfaces logiques les plus connues sont LAN et WAN.

Une interface logique est obligatoirement associée à un port réseau (c'est-à-dire à une interface physique ou virtuelle).

Groupe d'interfaces

Un groupe d'interfaces rassemble plusieurs interfaces logiques.

Ce groupe est donc un groupe logique auquel on peut appliquer des règles de firewall ou de NAT.

L'utilisation d'un groupe d'interfaces est utile si l'on dispose de plusieurs interfaces logiques sur lesquelles nous souhaitons appliquer exactement les mêmes règles.

Ainsi, les règles de firewall définies pour ce groupe s'appliqueront à toutes les interfaces du groupe.

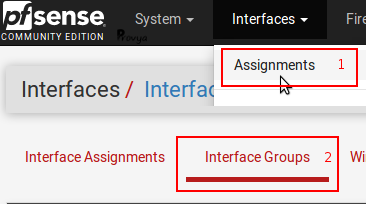

La création de groupe d'interfaces se fait dans le menu Interfaces > Assignments, puis l'onglet "Interface Groups" :

L'ajout se fait en cliquant sur le bouton "+ Add".

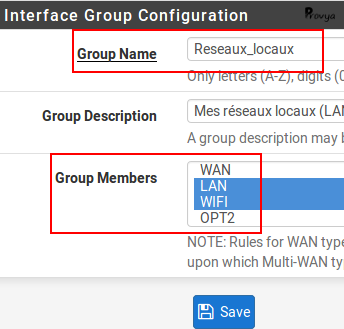

Nous renseignons le nom du groupe d'interfaces, une description (facultative) et la liste des interfaces faisant partie du groupe :

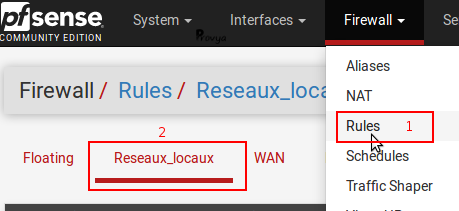

Ce groupe d'interfaces sera visible dans les onglets du firewall :

Il est à noter qu'au niveau du firewall, ce sont les règles du groupe d'interfaces qui sont vérifiées, avant les règles de l'interface logique.

D'une façon générale, les règles de vérification du firewall s'opèrent dans l'ordre suivant :

- Règles définies en Floating

- Règles définies sur les groupes d'interfaces

- Règles définies sur les interfaces logiques

Cas particulier : OpenVPN

Lors de la création d'une instance serveur ou client OpenVPN, hormis les interfaces virtuelles (ovpns1 ou ovpnc1), un groupe d'interfaces nommé "OpenVPN" est automatiquement créé.

Les configurations réalisées sur ce groupe "OpenVPN" s'appliquent à l'ensemble des services OpenVPN (c'est-à-dire tous les serveurs ou tous les clients OpenVPN configurés).

Si nous souhaitons une granularité de configuration par instance OpenVPN, alors nous devons créer une interface logique pour chaque interface virtuelle OpenVPN existante.

Cas d'application

Lors de la configuration d'un service (DHCP, OpenVPN, Portail Captif, etc.) les interfaces proposées seront toujours les interfaces logiques.

Pour les services dont la configuration peut se faire pour plusieurs interfaces (une règle de firewall, par exemple), il sera également proposé les groupes d'interfaces.

Il existe deux cas particuliers à noter : la configuration des clients ou serveurs OpenVPN et IPsec.

Pour ces services, le choix de l'interface sera :

- les interfaces logiques

- les groupes de gateway

- les adresses VIP

- l'interface localhost

- toutes les interfaces logiques existantes (choix "any")

Nous voila maintenant armés pour bien comprendre et configurer correctement les services sur les bonnes interfaces réseau !

Pour aller plus loin

Best practices / Recommandations pour la configuration de votre firewall

[pfSense] Bien choisir et dimensionner son firewall

Tous nos articles classés par thème

Voir un article au hasard

Vous avez aimé cet article ? Vous cherchez un support professionnel ? Alors contactez-nous.

Retrouvez nos services et firewall pour pfSense & OPNsense

6 commentaires

jsanduku@gmail.com - 20/01/2017 à 07:32:36

c'est quand même intéressant

ideal - 30/08/2017 à 08:43:31

bonjour

en faite j'ai installé pfsense avec virtualbox et jaimerai que ma machine physique peut le voir, je l'ai deja attribuer des adresses ip en meme reseau mais jene peu tjr pas pinguer

Guillaume - 31/08/2017 à 15:34:40

@ideal : Bonjour,

Solution simple pour écarter un problème de configuration côté pfSense : vous autorisez tout au niveau du firewall.

Mais il est fort probable que le problème vienne de votre configuration de virtualbox. Je vous recommande de poser votre question sur un forum consacré à virtualbox.

Cordialement,

Guillaume

--

Provya

ideal - 31/08/2017 à 15:57:13

@Guillaume :

merci, maintenant,je l'ai installé, physiquement, et j'aimera faire un portail captif,utilisant ldap et radius mais je ne sais pas ou créer les utilisateurs de radius, du coup je suis moi meme bloqué de monportail captif et je recommence a zero pour pouvoir connecté

berhe - 04/10/2018 à 16:40:51

bonjour au faite moi mon probleme est au niveau de l'interface logique.

au niveau de ma machine physique si je ping l'adresse lan du pfsense sa ne ping pas

aussi au niveau du client sa ne ping toujours pas je suis sur vmware, tendre moi la perche

Guillaume - 04/10/2018 à 17:41:56

@berhe :

Bonjour,

Avez-vous autorisé le ping sur l'interface LAN du pfSense ? Il faut vérifier qu'une règle de filtrage permettant le ping depuis le réseau local à destination du firewall soit bien présente.

Après cette vérification, si cela ne fonctionne toujours pas, vous devriez vérifier votre configuration réseau côté vmware.

Cordialement,

Guillaume

--

Provya

Flux RSS des commentaires de cet article

Flux RSS des commentaires de cet article