OPNsense 25.7 est disponible

30/07/2025 - Aucun commentaire

30/07/2025 - Aucun commentaire

Cette nouvelle version marque une étape importante dans l'évolution d'OPNsense avec des améliorations significatives en matière de sécurité, de performance et de facilité d'utilisation.

Dans cet article, nous faisons le tour des éléments marquants de cette mise à jour.

Les infos clefs en un coup d'œil

Les informations clefs de cette mise à jour sont les suivantes :

- Assistant de configuration réécrit : l'assistant de première configuration (wizard) a été complètement repensé avec une approche MVC/API pour une configuration plus rapide et cohérente

- Mode Web UI strict (expérimental) : possibilité de faire fonctionner l'interface web avec des privilèges non-root pour améliorer la sécurité opérationnelle

- Tableau de bord amélioré : mise à jour vers ChartJS 4 pour de meilleures performances et une meilleure présentation des données système

- Nouveau plugin de sauvegarde SFTP : remplacement de l'intégration Google Drive par une solution SFTP sécurisée et conforme aux standards

- Refonte de la gestion des alias : support de l'import/export JSON, automatisation améliorée et traitement plus rapide des règles

- Support DHCP dual : Dnsmasq pour les déploiements légers et Kea DHCP pour les configurations IPv6 avancées et évolutives

- Services VPN modulaires : OpenVPN et IPsec legacy déplacés vers des plugins optionnels

- Mise à jour vers FreeBSD 14.3 : support matériel étendu, performances améliorées et fiabilité système à long terme

- Support de la langue grecque : localisation élargie pour les utilisateurs et équipes internationaux

Dans la suite de l'article, nous présentons plus en détails les nouveautés et changements significatifs.

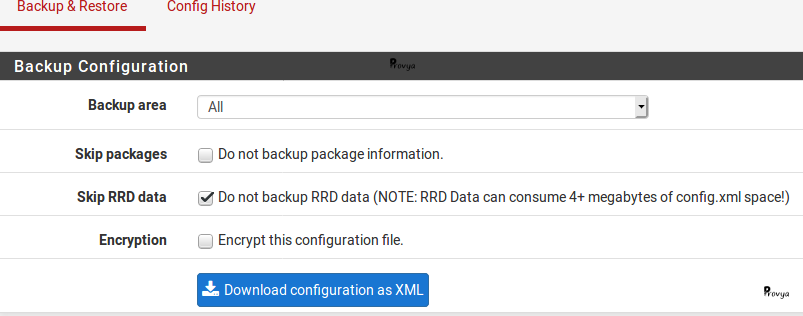

Assistant de configuration repensé

L'assistant de première configuration d'OPNsense (wizard) a été complètement réécrit en utilisant l'architecture MVC/API moderne.

Cette refonte permet une configuration initiale plus rapide et plus cohérente, s'appuyant sur des API modernes pour une meilleure fiabilité.

Cette évolution s'inscrit dans la continuité du travail de migration progressive de l'ensemble du code d'OPNsense vers une architecture plus moderne et maintenable.

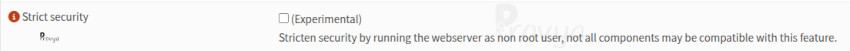

Mode Web UI strict (expérimental)

OPNsense 25.7 introduit à titre expérimental la possibilité de faire fonctionner l'interface web avec des privilèges non-root, via l'utilisateur "wwwonly". Cette fonctionnalité améliore la sécurité opérationnelle en limitant les privilèges de l'interface d'administration.

Il s'agit d'une avancée importante en matière de sécurité, permettant de réduire la surface d'attaque potentielle via l'interface web.

Il est à noter que cette fonctionnalité n'est pas active par défaut et qu'il n'est pas forcément recommandé de l'activer en production à ce stade.

Si vous souhaitez tester cette fonctionnalité, cela se passe depuis le menu System > Settings > Administration, en bas de page, cocher la case Strict security :

Améliorations du tableau de bord

Le tableau de bord d'OPNsense bénéficie d'une mise à jour vers ChartJS 4, offrant des performances améliorées et une meilleure présentation des données de monitoring système.

Les composants de surveillance affichent désormais des informations plus précises avec de meilleures performances.

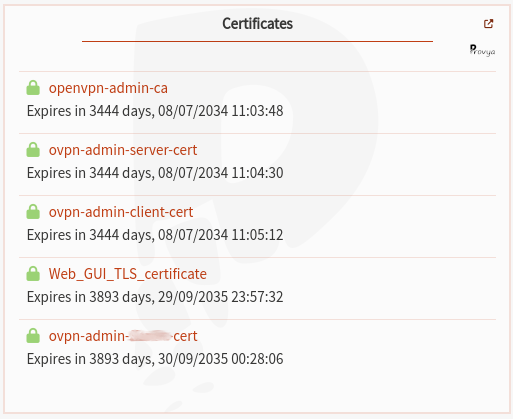

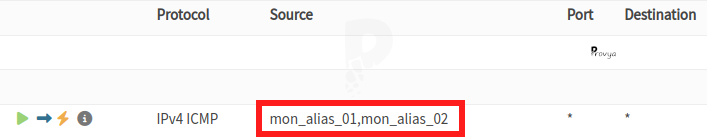

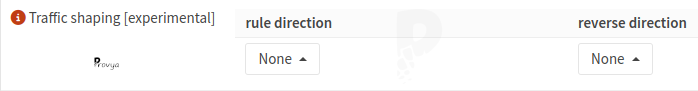

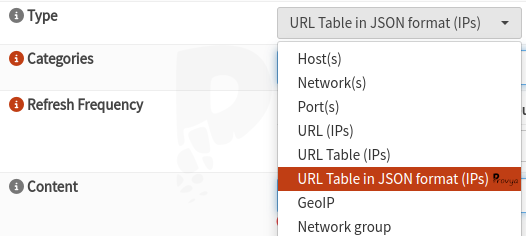

Gestion des alias modernisée

La gestion des alias connaît une refonte majeure avec l'ajout du support de l'import/export au format JSON. Cette évolution facilite grandement l'automatisation et accélère le traitement des règles de pare-feu.

Les administrateurs peuvent désormais importer et exporter leurs configurations d'alias plus facilement, ce qui simplifie les déploiements automatisés et la gestion de configurations complexes.

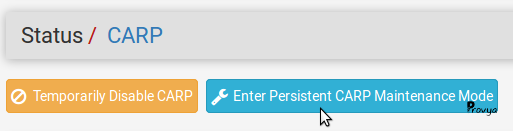

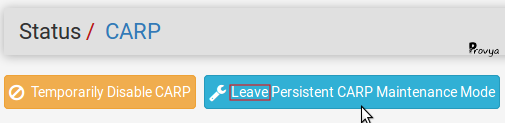

Support DHCP dual

OPNsense 25.7 introduit un support DHCP dual avec deux options :

- Dnsmasq pour les déploiements légers et simples

- Kea DHCP pour les configurations avancées ou en environnement en haute-disponibilité

Cette approche permet aux administrateurs de choisir la solution DHCP la plus adaptée.

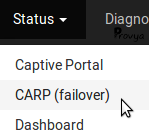

Suppression des menus "legacy" des services VPN

C'était annoncé : les entrées "legacy", des entrées OpenVPN et IPsec ont été supprimées.

Il reste cependant possible de les réactiver en téléchargeant des plugins additionnels : os-openvpn-legacy pour OpenVPN et os-strongswan-legacy pour IPsec.

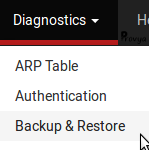

Nouveau plugin de sauvegarde SFTP

L'intégration Google Drive pour les sauvegardes a été basculée sous la forme d'un plugin.

Trois plugins sont proposés pour les sauvegardes automatiques hors-ligne :

- os-gdrive-backup : pour des sauvegardes vers Google Drive

- os-git-backup : pour des sauvegardes vers des dépôts Git

- os-sftp-backup : pour des sauvegardes via le protocole SFTP

Autres améliorations notables

Les autres améliorations notables sont les suivantes :

- Gestionnaire des utilisateurs : ajout du support d'import/export CSV et de contraintes réseau source pour faciliter le contrôle d'accès (cela permet, par exemple, de préciser que tel groupe d'utilisateurs ne peuvent se connecter que depuis telle adresse IP ou tel réseau, mais pas depuis Internet)

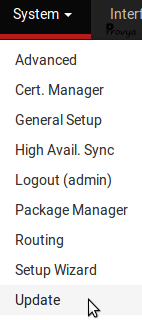

- Portail captif : le dispatcher API fonctionne désormais avec séparation des privilèges via l'utilisateur et groupe "wwwonly"

- Détection d'intrusion : ajout du support JA4 et d'une bannière d'override pour l'utilisation de custom.yaml

Notes de migration et points d'attention

Points importants à retenir :

- Les sauvegardes Google Drive dépréciées ont été déplacées vers les plugins.

- Les URL d'API enregistrées dans les ACL par défaut sont passées de "camelCase" à "snake_case".

- Les valeurs de retour des grilles API offrent maintenant "%field" pour une description de valeur quand c'est disponible.

- Les services VPN legacy (OpenVPN et IPsec) ont été déplacés vers des plugins comme première étape vers leur dépréciation.

- Les tunnables "hw.ibrs_disable" et "vm.pmap.pti" ont été restaurés aux valeurs par défaut de FreeBSD

Processus de mise à jour

Cette nouvelle version est disponible pour les mises à jour et en téléchargement pour les nouvelles installations.

Pensez à faire une sauvegarde avant de lancer la mise à jour.

Si votre système de fichiers est ZFS, pensez également à créer un point de restauration.

Pour la mise à jour, vous pouvez vous appuyer sur notre tuto écrit pour pfSense, mais facilement adaptable pour OPNsense : [pfSense] Mettre à jour son serveur pfSense.

La mise à jour est importante, elle téléchargera environ 1 Go, et prendra environ 15 minutes, suivant votre installation.

Enfin, vous pouvez consulter la liste complète des changements en visitant la page suivante : OPNsense 25.7 released [EN]

Pour aller plus loin

[pfSense / OPNsense] Créer un point de restauration pour des mises à jour et des retours arrière en toute sérénité

[pfSense] Mettre à jour son serveur pfSense

Best practices / Recommandations pour la configuration de votre firewall

Tous nos articles classés par thème

Voir un article au hasard

Vous avez aimé cet article ? Vous cherchez du matériel de qualité ? Alors contactez-nous.

Retrouvez nos services et firewall pour pfSense