WireGuard est retiré de pfSense pour des raisons de sécurité

23/03/2021

23/03/2021

Netgate, l'éditeur du logiciel pfSense, a annoncé le 18/03/2021 que le logiciel WireGuard était retiré de pfSense 2.5.

Cette annonce fait suite à une annonce similaire de la part de l'équipe de base (core team) de FreeBSD : WireGuard sera retiré de FreeBSD 13, jusqu'à ce qu'une version plus mature puisse être ajoutée par la suite.

La raison de ce retrait est la présence de graves lacunes en terme de sécurité au niveau du code-source de la version de WireGuard livrée avec pfSense / FreeBSD.

Dans cet article, nous présentons ce qu'il s'est passé.

WireGuard est à la fois un logiciel open-source et un protocole de communication permettant de mettre en place un réseau privé virtuel (VPN).

Il s'agit d'une alternative à OpenVPN et IPsec.

La solution WireGuard se veut être une solution simple à mettre en oeuvre, à l'état de l'art en termes de développement, de fonctionnalités et de sécurité et offrir des performances réseaux particulièrement intéressantes.

WireGuard est développé par Jason A. Donenfeld et par les sociétés ZX2C4 et Edge Security.

WireGuard a, à l'origine, été développé et intégré au noyau Linux.

Il s'agissait d'une des principales nouveautés de pfSense 2.5 : l'intégration de WireGuard au noyau de FreeBSD.

La plupart des distributions GNU/Linux supportent WireGuard depuis un petit moment déjà (car WireGuard a été intégré au noyau Linux 5.6), ainsi qu'OPNsense qui a intégré un support de WireGuard dans l'espace utilisateur (en attendant une intégration au noyau de FreeBSD).

Le développement de WireGuard pour FreeBSD a été assuré par des développeurs de Netgate (l'éditeur de pfSense). Le développement a duré pratiquement un an.

Le code a ensuite été intégré au noyau FreeBSD.

Malheureusement, il est vite apparu que le code intégré au noyau FreeBSD ne respectait pas les standards habituels de qualité et de sécurité.

Le fondateur du projet WireGuard, Jason Donenfeld (qui n'a pas participé au développement de la version présente dans pfSense 2.5) s'est penché sur le code ajouté au noyau de FreeBSD et a émis des critiques sévères que nous retranscrivons ici :

Il semblerait que cette déclaration soit légèrement exagérée (par exemple en employant le pluriel, là où un seul cas a été constaté). Cependant, toutes ces alertes de sécurité et de qualité du code sont bien réelles et confirmées par d'autres développeurs dont Kyle Evans qui est un guru FreeBSD et mainteneur du package WireGuard pour FreeBSD.

Des problématiques de sécurité sur les Jumbo frame ou d'élévation des privilèges ont également été rapportées.

Dans un premier temps Netgate a annoncé que l'implémentation de WireGuard ne posait pas de réels problèmes de sécurité pour les utilisateurs de pfSense, avant de finalement déconseiller son utilisation, puis enfin retirer le logiciel WireGuard de pfSense.

Techniquement, la réponse est oui. Mais c'est totalement déconseillé.

Il vaut mieux éviter d'utiliser WireGuard pour le moment et privilégier d'autres solutions comme OpenVPN ou IPsec.

Si vous voulez ou devez à tout prix continuer à utiliser WireGuard sur votre pfSense, alors il est indispensable que celui-ci ne soit pas configuré sur une interface dont le MTU est supérieur à 1420.

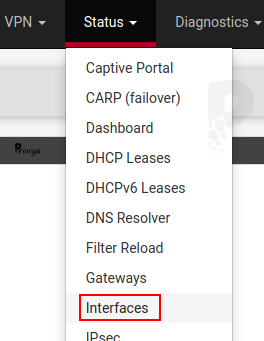

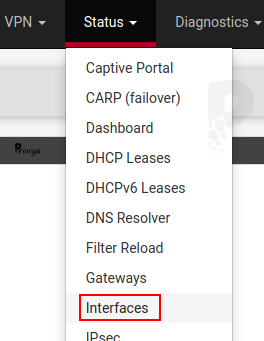

Pour vérifier le MTU employé sur votre interface, rendez-vous dans le menu Status > Interfaces :

La valeur du MTU sera indiquée pour chacune de vos interfaces.

Non, pas directement. Le plugin WireGuard proposé sous OPNsense n'est pas celui implémenté avec le noyau FreeBSD.

Il s'agit d'une version tournant dans l'espace utilisateur.

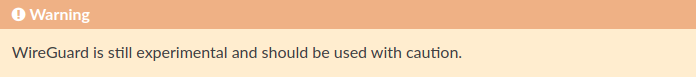

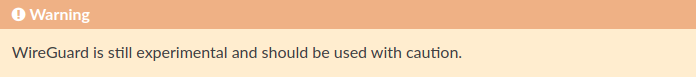

Cependant, la version de WireGuard proposée sous OPNsense reste expérimentale : il reste déconseillé de l'utiliser en production.

Un avertissement est d'ailleurs présent dans la documentation d'OPNsense :

Pour notre part, nous déconseillons l'utilisation de WireGuard aussi bien sous pfSense que sous OPNsense.

Oui, bien-sûr. Un nouveau développement complet, en repartant de l'implémentation de WireGuard réalisée pour OpenBSD, et auquel participe Jason Donenfeld (à l'origine du projet WireGuard), les équipes de Netgate et des développeurs de FreeBSD et d'OpenBSD a été lancé.

Il est fort probable que WireGuard fasse son retour pour la version FreeBSD 13.1 (ou une suivante).

La future implémentation de WireGuard pour FreeBSD promet d'être de haute qualité, ce qui est une très bonne nouvelle pour tous les utilisateurs de FreeBSD, pfSense et OPNsense.

Si vous souhaitez obtenir davantage d'informations sur le sujet (en anglais), vous pouvez consulter les liens suivants :

WireGuard est supprimé des logiciels pfSense® CE et pfSense® Plus

Suppression du support WireGuard de la base FreeBSD

Déclaration sur la controverse Wireguard

E-mail de Jason A. Donenfeld

Article d'Ars Technica - WireGuard intégré au noyau est en route vers FreeBSD et le routeur pfSense

[pfSense] Configurer un VPN IPsec site à site

[pfSense] Monter un accès OpenVPN site-à-site

[pfSense] Sécurisez l'accès distant de vos collaborateurs nomades avec OpenVPN

Tous nos articles classés par thème

Voir un article au hasard

Vous avez aimé cet article ? Vous cherchez du matériel de qualité ? Alors contactez-nous.

Cette annonce fait suite à une annonce similaire de la part de l'équipe de base (core team) de FreeBSD : WireGuard sera retiré de FreeBSD 13, jusqu'à ce qu'une version plus mature puisse être ajoutée par la suite.

La raison de ce retrait est la présence de graves lacunes en terme de sécurité au niveau du code-source de la version de WireGuard livrée avec pfSense / FreeBSD.

Dans cet article, nous présentons ce qu'il s'est passé.

WireGuard, qu'est-ce que c'est ?

WireGuard est à la fois un logiciel open-source et un protocole de communication permettant de mettre en place un réseau privé virtuel (VPN).

Il s'agit d'une alternative à OpenVPN et IPsec.

La solution WireGuard se veut être une solution simple à mettre en oeuvre, à l'état de l'art en termes de développement, de fonctionnalités et de sécurité et offrir des performances réseaux particulièrement intéressantes.

WireGuard est développé par Jason A. Donenfeld et par les sociétés ZX2C4 et Edge Security.

WireGuard a, à l'origine, été développé et intégré au noyau Linux.

Implémentation de WireGuard sous FreeBSD / pfSense

Il s'agissait d'une des principales nouveautés de pfSense 2.5 : l'intégration de WireGuard au noyau de FreeBSD.

La plupart des distributions GNU/Linux supportent WireGuard depuis un petit moment déjà (car WireGuard a été intégré au noyau Linux 5.6), ainsi qu'OPNsense qui a intégré un support de WireGuard dans l'espace utilisateur (en attendant une intégration au noyau de FreeBSD).

Le développement de WireGuard pour FreeBSD a été assuré par des développeurs de Netgate (l'éditeur de pfSense). Le développement a duré pratiquement un an.

Le code a ensuite été intégré au noyau FreeBSD.

Malheureusement, il est vite apparu que le code intégré au noyau FreeBSD ne respectait pas les standards habituels de qualité et de sécurité.

Le fondateur du projet WireGuard, Jason Donenfeld (qui n'a pas participé au développement de la version présente dans pfSense 2.5) s'est penché sur le code ajouté au noyau de FreeBSD et a émis des critiques sévères que nous retranscrivons ici :

Ce code, c'est ce qui donne une mauvaise image au langage C ! Il y a des instructions "sleep" aléatoires pour corriger des problématiques d'accès concurrents, des fonctions de validation qui renvoient systématiquement "true", des vulnérabilités cryptographiques absolument catastrophiques, des pans entiers du protocole WireGuard non-implémentés, des "kernel panic", des contournements de sécurité, des dépassements de tampon, des "printf" arbitraires enfouis dans la partie cryptographique du code-source, et toute la litanie habituelle des choses horribles qui peuvent aller mal quand les gens ne font pas attention à ce qu’ils écrivent en C.

Il semblerait que cette déclaration soit légèrement exagérée (par exemple en employant le pluriel, là où un seul cas a été constaté). Cependant, toutes ces alertes de sécurité et de qualité du code sont bien réelles et confirmées par d'autres développeurs dont Kyle Evans qui est un guru FreeBSD et mainteneur du package WireGuard pour FreeBSD.

Des problématiques de sécurité sur les Jumbo frame ou d'élévation des privilèges ont également été rapportées.

Dans un premier temps Netgate a annoncé que l'implémentation de WireGuard ne posait pas de réels problèmes de sécurité pour les utilisateurs de pfSense, avant de finalement déconseiller son utilisation, puis enfin retirer le logiciel WireGuard de pfSense.

Peut-on utiliser WireGuard sous pfSense ou FreeBSD ?

Techniquement, la réponse est oui. Mais c'est totalement déconseillé.

Il vaut mieux éviter d'utiliser WireGuard pour le moment et privilégier d'autres solutions comme OpenVPN ou IPsec.

Si vous voulez ou devez à tout prix continuer à utiliser WireGuard sur votre pfSense, alors il est indispensable que celui-ci ne soit pas configuré sur une interface dont le MTU est supérieur à 1420.

Pour vérifier le MTU employé sur votre interface, rendez-vous dans le menu Status > Interfaces :

La valeur du MTU sera indiquée pour chacune de vos interfaces.

Je suis utilisateur d'OPNsense, suis-je concerné ?

Non, pas directement. Le plugin WireGuard proposé sous OPNsense n'est pas celui implémenté avec le noyau FreeBSD.

Il s'agit d'une version tournant dans l'espace utilisateur.

Cependant, la version de WireGuard proposée sous OPNsense reste expérimentale : il reste déconseillé de l'utiliser en production.

Un avertissement est d'ailleurs présent dans la documentation d'OPNsense :

Pour notre part, nous déconseillons l'utilisation de WireGuard aussi bien sous pfSense que sous OPNsense.

Est-ce que WireGuard reviendra sous FreeBSD / pfSense ?

Oui, bien-sûr. Un nouveau développement complet, en repartant de l'implémentation de WireGuard réalisée pour OpenBSD, et auquel participe Jason Donenfeld (à l'origine du projet WireGuard), les équipes de Netgate et des développeurs de FreeBSD et d'OpenBSD a été lancé.

Il est fort probable que WireGuard fasse son retour pour la version FreeBSD 13.1 (ou une suivante).

La future implémentation de WireGuard pour FreeBSD promet d'être de haute qualité, ce qui est une très bonne nouvelle pour tous les utilisateurs de FreeBSD, pfSense et OPNsense.

Si vous souhaitez obtenir davantage d'informations sur le sujet (en anglais), vous pouvez consulter les liens suivants :

WireGuard est supprimé des logiciels pfSense® CE et pfSense® Plus

Suppression du support WireGuard de la base FreeBSD

Déclaration sur la controverse Wireguard

E-mail de Jason A. Donenfeld

Article d'Ars Technica - WireGuard intégré au noyau est en route vers FreeBSD et le routeur pfSense

Pour aller plus loin

[pfSense] Configurer un VPN IPsec site à site

[pfSense] Monter un accès OpenVPN site-à-site

[pfSense] Sécurisez l'accès distant de vos collaborateurs nomades avec OpenVPN

Tous nos articles classés par thème

Voir un article au hasard

Vous avez aimé cet article ? Vous cherchez du matériel de qualité ? Alors contactez-nous.

Retrouvez nos services et firewall pour pfSense & OPNsense

Aucun commentaire

Flux RSS des commentaires de cet article

Flux RSS des commentaires de cet article