pfSense 2.4.5-p1 est disponible !

10/06/2020 - Aucun commentaire

10/06/2020 - Aucun commentaire

Mardi 09 juin 2020 est sortie la dernière version de pfSense. La version 2.4.5-p1.

Cette mise à jour comporte des correctifs de sécurité et de stabilité.

Dans cet article, nous faisons le tour des éléments marquants de cette mise à jour.

Sécurité

Les mises à jour de sécurité majeures sont les suivantes :

- Correction du bug provoquant un emballement du CPU sur les pfSense virtualisés. Le bug apparaissait lors du rechargement d'une grande table pf (comme la liste des bogons, par exemple). Nous avions détaillé le bug dans notre article pfSense 2.4.5 est disponible !.

- Correction d'un bug sur le package SSHGuard qui l'empêchait de protéger correctement les attaques par force brute.

- Mise à jour de Unbound afin de corriger les vulnérabilités CVE-2020-12662 [EN] et CVE-2020-12663 [EN] ; il s'agit de vulnérabilités d'importance "haute" ; Unbound est un résolveur DNS.

- Mise à jour de json-c afin de corriger la vulnérabilité CVE-2020-12762 [EN] ; il s'agit d'une vulnérabilité d'importance "haute" ; json-c est une bibliothèque d'implémentation du format JSON en C.

- Correction d'une mauvaise gestion des droits attribués aux groupes d'utilisateurs.

- Corrections de plusieurs avis de sécurité de FreeBSD.

Bugs / Amélioration

Plusieurs bugs ont été corrigés et des améliorations apportées :

- Correction d'un problème lié au choix de la langue. C'est principalement le Mandarin de Taïwan qui était impacté par ce problème.

- Ajout du pilote iwm pour les cartes wifi Intel (le pilote ne permet aux cartes wifi Intel de ne fonctionner qu'en mode client uniquement).

- Ajour du pilote glxgb pour le support des cartes Ethernet QLogic 10Gbit/s.

- Mise à jour du support de la norme EDNS ; EDNS (Extension mechanisms for DNS) est une extension au protocole DNS permettant l'ajout de fonctionnalités et l'augmentation de la taille de certains paramètres.

- Squid : correction d'un dysfonctionnement sur les filtres LDAP contenant des accents.

Processus de mise à jour

Cette nouvelle version est disponible pour les mises à jour, et en téléchargement pour les nouvelles installations.

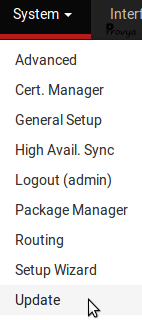

Si aucune mise à jour ne vous est proposée, il peut être utile de rafraîchir les dépôts de votre pfSense à l'aide des commandes suivantes (en saisir en console ou depuis un shell) :

pkg-static clean -ay; pkg-static install -fy pkg pfSense-repo pfSense-upgrade

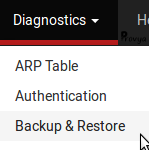

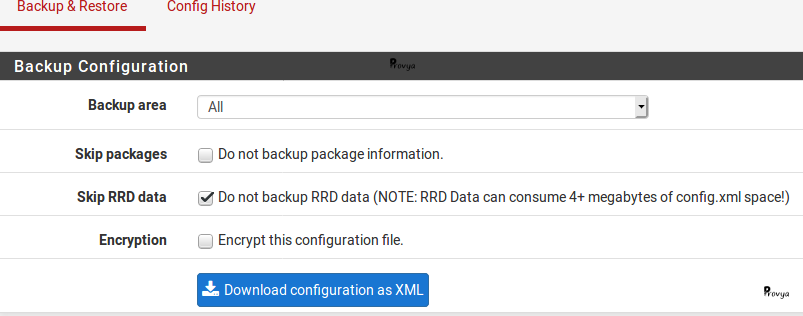

Pensez à faire une sauvegarde avant de lancer la mise à jour, et suivez notre tuto complet : [pfSense] Mettre à jour son serveur pfSense.

Enfin, vous pouvez consulter la liste complète des changements en visitant la page suivante : 2.4.5-p1 New Features and Changes [EN]

Pour aller plus loin

[pfSense] Mettre à jour son serveur pfSense

Best practices / Recommandations pour la configuration de votre firewall

Tous nos articles classés par thème

Voir un article au hasard

Vous avez aimé cet article ? Vous cherchez du matériel de qualité ? Alors contactez-nous.

Retrouvez nos services et firewall pour pfSense