[pfSense] Configurer un dual-WAN (plusieurs connexions Internet)

24/11/2019

24/11/2019

Nous allons voir dans cet article comment configurer pfSense pour disposer de deux connexions Internet (ou plus encore) utilisables en loadbalancing ou en fail-over.

Ces configurations permettent d'accroître le débit disponible pour l'accès Internet ou d'assurer une continuité de service en cas de panne du lien principal, par exemple.

Avant de commencer, les questions à se poser...

Combien peut-on avoir de connexions Internet en simultané ?

Il n'y a pas de limites théoriques.

Nous avons de très nombreux exemples d'installations disposant de 2, 3 ou 4 connexions Internet.

Le déploiement le plus important que nous avons rencontré est de 12 connexions Internet simultanées.

Une haute-disponibilité peut-elle être assurée via deux connexions Internet du même type chez le même opérateur

Généralement, la réponse est plutôt non. Il faut privilégier des connexions Internet chez des opérateurs différents. En effet, lorsqu'un opérateurs rencontre une panne (sur son DSLAM, par exemple), la panne est présente sur tous ses liens arrivant au même endroit.

Disposer de plusieurs connexions chez le même opérateur peut être une bonne approche si l'objectif recherché est d'accroître son débit.

Vaut-il mieux une connexion Internet disposant d'un bon débit ou de plusieurs connexions Internet disposant d'un débit moindre

La réponse va dépendre du prix et de la garantie de temps de rétablissement dont vous disposez sur chaque lien. Ce sont les deux principaux critères de décision.

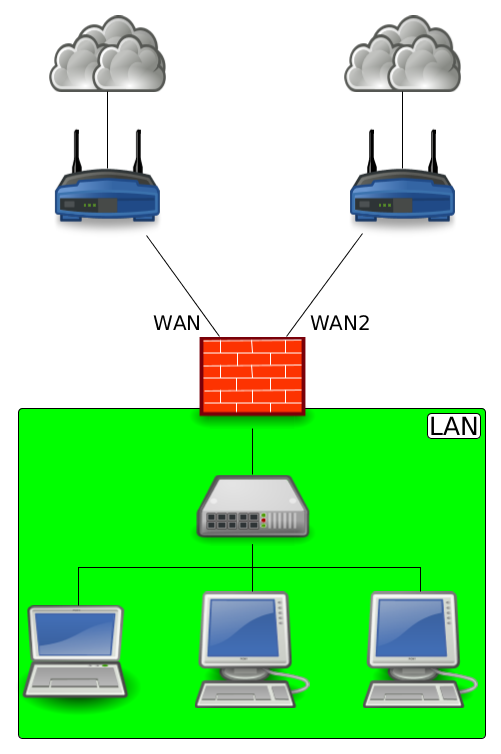

Principe de fonctionnement

Dans notre article nous prendrons l'exemple suivant : une entreprise disposant de 2 connexions ADSL de débit similaire, sur lesquels nous souhaitons mettre en place de la répartition de charge (load-balancing).

Le schéma réseau serait le suivant :

La configuration de la haute-disponibilité ou du failover des liens Internet se fait au niveau de la gestion des passerelles et des groupes de passerelles.

Nous allons donc configurer pfSense pour qu'il utilise telle ou telle passerelle (et donc telle ou telle connexion Internet) en fonction de priorité que nous définirons.

Pour cela, nous créerons un groupe de passerelles dans lequel nous définirons quelles connexions Internet utiliser, avec quelles priorités et le cas échéant selon quelles règles de bascule de l'une à l'autre.

Il faut avoir en tête que la configuration du routage sur pfSense se fait de 3 façons, de la priorité la plus forte à la moins forte :

- Forcer la gateway dans les règles de firewall : permet de forcer le routage pour une règle de firewall précise (cela se configure dans les options avancées des règles de firewall) - dans cette configuration, on peut choisir une passerelle ou un groupe de passerelles.

- Définir une route : permet de forcer le routage pour une adresse IP ou une plage d'adresses IP destination (cela se configure dans le menu System > Routing) - dans cette configuration, on peut choisir une passerelle, mais pas un groupe de passerelles.

- Définir une passerelle par défaut : par défaut, tous les flux sortants utiliseront cette passerelle (plus exactement, tous les flux à destination d'un réseau inconnu de pfSense) - dans cette configuration, on peut choisir une passerelle, mais pas un groupe de passerelles.

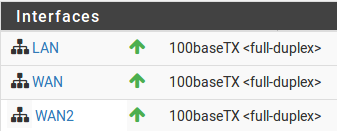

Les pré-requis [1/2] : disposer d'interfaces WAN fonctionnelles

Dans notre exemple, le premier lien Internet est connecté sur l'interface "WAN", le second lien Internet est connecté sur l'interface "WAN2".

Exemple de configuration obtenue :

La configuration des interfaces WAN et WAN2 n'entrent pas dans le périmètre de cet article. Que ces interfaces soient configurées en adresses IP statiques ou dynamiques (DHCP) n'a pas d'importance.

Ce qui est important est que vous disposiez de 2 interfaces configurées pour vos connexions Internet.

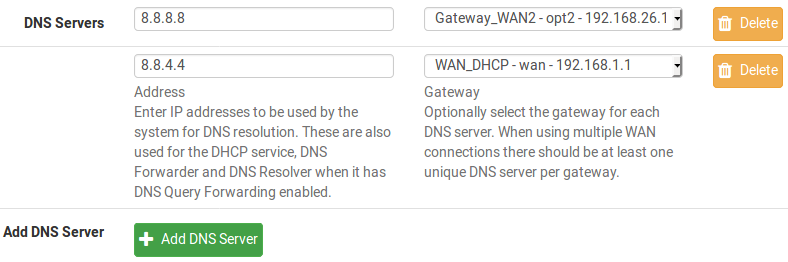

Les pré-requis [2/2] : disposer d'un serveur DNS sur chaque passerelle WAN

En cas de perte d'un des liens Internet, il est important que les requêtes DNS continuent de fonctionner. Pour cela, il faut définir au moins un serveur DNS par gateway WAN.

Cette configuration se fait dans System > General Setup.

La configuration se fait dans la partie "DNS Server Settings". Par exemple, en utilisant les DNS de Google :

Nous utilisons les serveurs DNS de Google à titre d'exemple. Il est à noter que si vous ne souhaitez pas utiliser les serveurs DNS de votre fournisseur d'accès, alors il est préférable d'utiliser d'autres serveurs DNS que ceux de Google, comme ceux de French Data Network (80.67.169.12 et 80.67.169.40) ou de Quad9 (9.9.9.9).

Les pré-requis étant levés, passons maintenant à la configuration.

1. Créer un groupe de passerelles

Nous allons créer un groupe de passerelles comprenant la passerelle de l'interface WAN et la passerelle de l'interface WAN2.

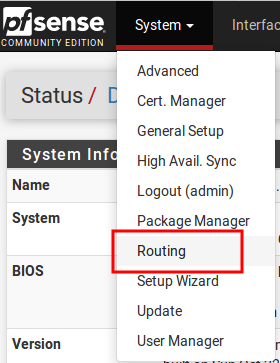

La création s'effectue depuis le menu System > Routing.

Se rendre dans l'onglet Gateway Groups.

Puis cliquer sur le bouton "+ Add".

Les éléments à configurer sont les suivants :

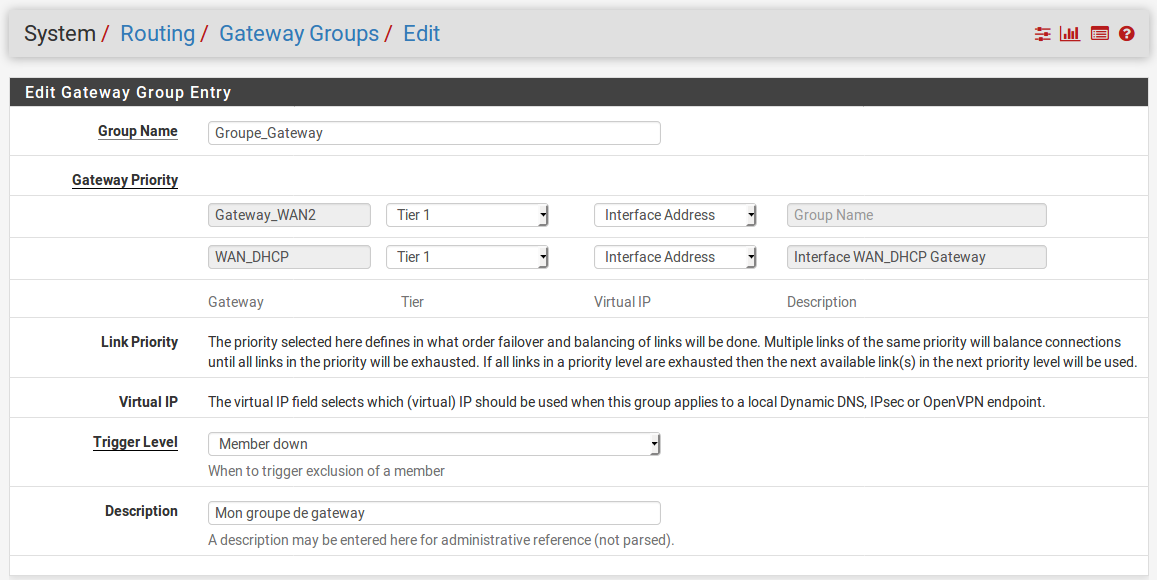

- Group Name : le nom du groupe de passerelles. Dans notre exemple, nous choisissons "Groupe_Gateway" (attention, pas d'espace, tiret ou de caractères spéciaux dans le nom).

- Gateway Priority : pour chaque passerelle, nous donnons une priorité d'utilisation. La priorité la plus faible l'emporte toujours. C'est-à-dire que si pour la passerelle de l'interface WAN, vous choisissez une priorité 1 et pour la passerelle de l'interface WAN2 une priorité 2, alors le trafic s'écoulera exclusivement par la passerelle de l'interface WAN. Le trafic s'écoulera via la passerelle de l'interface WAN2 si et seulement si la passerelle de l'interface WAN est hors-service.

Si vous souhaitez configurer une connexion Internet en secours d'une principale, alors il faut jouer sur le niveau de priorité.

pfSense gère jusqu'à 5 niveaux de priorités allant de "Tier 1" (priorité la plus forte) à "Tier 5" (priorité la plus faible).

Dans notre cas, nous souhaitons faire de la répartition de charge, nous choisissons donc "Tier 1" pour le WAN et pour le WAN2.

- Virtual IP : sur chaque interface, vous pouvez choisir l'adresse IP avec laquelle pfSense va émettre ses paquets. Soit c'est l'adresse IP de l'interface, soit c'est une adresse IP virtuelle précédemment créée. Ce peut être utile si vous avez 2 pfSense redondants, par exemple (cf. notre article [pfSense] Configurer un cluster de 2 pfSense redondants (failover)).

- Trigger Level : permet de définir le déclencheur qui permettra à pfSense de choisir quand basculer vers un lien disposant d'une priorité plus faible. Il existe 4 valeurs possibles :

- Member down : lorsqu'une passerelle est considérée comme non-joignable (c'est-à-dire lorsque l'adresse IP de monitoring associée n'est plus joignable par un ping)

- Packet Loss : lorsque le taux de perte de paquets maximum configuré pour cette passerelle est atteint

- High Latency : lorsque la latence maximale définie pour cette passerelle est atteinte

- Packet Loss or High Latency : lorsque le taux de perte de paquets maximum ou la latence maximale est atteint

Dans notre cas, nous choisissons "Member down".

- Description : champ optionnel purement cosmétique

Exemple de résultat obtenu :

Nous sauvegardons et cliquons ensuite sur "Apply changes" pour appliquer la configuration.

À ce stade, nous avons créé un groupe de passerelles qui permet de répartir équitablement le trafic Internet sur nos deux connexions. Il nous reste à indiquer à pfSense quel trafic doit utiliser ce groupe de passerelles.

2. Mettre en service le dual-WAN

La (presque) dernière étape consiste à configurer le firewall pour lui indiquer par quelle passerelle (ou plutôt quel groupe de passerelles dans notre cas) faire passer le trafic. Comme vu en début d'article, sans précision de notre part, le firewall utilisera la passerelle par défaut. Il est évidemment possible de définir soi-même quelle est la passerelle par défaut. En revanche, il n'est pas possible de définir qu'il faut utiliser un groupe de passerelles par défaut.

Il nous faut donc préciser dans chacune des règles du firewall que le trafic doit s'écouler par notre passerelle par défaut.

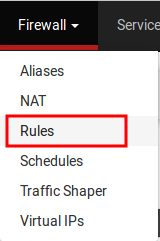

Cette configuration se fait depuis le menu Firewall > Rules.

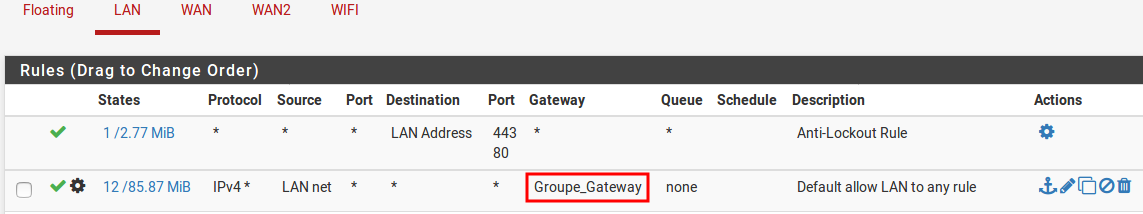

Choisir l'onglet LAN et éditer les règles de filtrage.

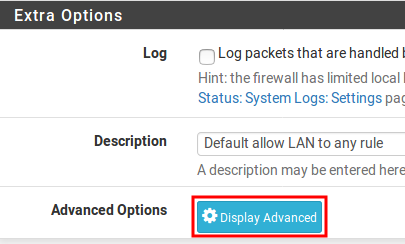

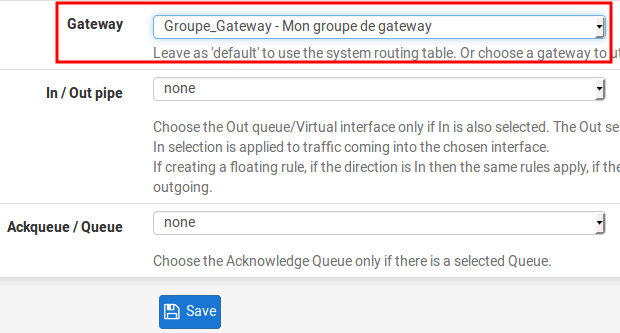

Sur chaque règle, se rendre dans les options avancées (bouton "Display Advanced") :

En bas de page, préciser le groupe de passerelles dans le champ Gateway :

Attention : il est nécessaire de faire cette manipulation sur toutes les règles de filtrage de votre interface LAN (ou de vos interfaces locales d'une façon générale) pour l'accès à Internet.

Exemple de résultat obtenu :

Félicitations, votre dual-wan est en place !

3. Configuration des services spécifiques

Configuration du service OpenVPN server

Si un serveur OpenVPN est configuré sur le pfSense, il est nécessaire de modifier l'interface d'écoute du service (normalement "WAN") pour la remplacer par le groupe de passerelle (Groupe_Gateway).

Cette modification s'opère dans "OpenVPN" > "Servers".

Davantage d'informations sur la configuration du service OpenVPN : [pfSense] Monter un accès OpenVPN site-à-site.

Configuration du service VPN IPsec

Si un tunnel IPsec est configuré sur le pfSense, il est nécessaire de modifier l'interface d'écoute du VPN IPsec (normalement "WAN") pour la remplacer par le groupe de passerelles (Groupe_Gateway).

Cette modification s'opère dans "VPN" > "IPsec". La modification s'effectue sur la phase 1.

4. Load-balancing avancé

Il est possible de définir des poids, ou des priorités, à chaque passerelle de sorte que le load-balancing ne soit pas fait obligatoirement suivant un ratio équitable (de type 50%-50% pour du dual-wan ou 33%-33%-33% dans le cas de trois connexions Internet).

Ces poids se définissent de 1 à 30. Par défaut, le poids de chaque passerelle est de 1.

Le mode de fonctionnement des poids est le suivant :

- s'il y a 2 passerelles et qu'elles disposent chacune d'un poids de 1, alors la répartition de bande passante sera de 1/2 pour chacune, soit 50%.

- si l'une dispose d'un poids de 1 et la seconde d'un poids de 2, alors la première prendra 1/(1+2) = 33% du trafic et la seconde 2/(1+2) = 67% du trafic.

- si l'une dispose d'un poids de 5 et l'autre d'un poids de 12, alors la première prendre 5/(5+12) = 30% du trafic et la seconde 12/(5+12) = 70% du trafic.

Il est ainsi donc possible de définir des rapports de répartition du trafic sortant jusqu'à un rapport de 1 à 30.

Cette personnalisation s'opère dans la configuration de la passerelle depuis le menu System > Routing.

Il faut modifier la passerelle (icône en forme de crayon) et se rendre dans les options avancées (Display Advanced), puis modifier le champ "Weight".

Cette fonctionnalité est très pratique si l'on veut coupler 2 connexions ne disposant du même débit (une connexion ADSL et une connexions SDSL, par exemple).

5. Vérifier le bon fonctionnement

Une manière simple de vérifier que le trafic passe bien maintenant par les 2 connexions Internet est de se rendre dans Status > Traffic Graph.

En sélectionnant les interfaces WAN et WAN2, vous devriez voir le trafic s'écouler via les 2 liens.

Ensuite, pour tester le bon fonctionnement de la haute-disponibilité de vos liens, plusieurs tests peuvent être réalisés. En voici quelques exemples :

- débrancher et rebrancher successivement le câble réseau de l'interface WAN puis WAN2

- télécharger un fichier ou lancer des requêtes ping lorsque que vous ferez la manipulation précédente afin de constater la bonne bascule du trafic sur un lien Internet puis l'autre

À ce stade, pensez à faire une sauvegarde de la configuration de votre pfSense ("Diagnostics" > "Backup & Restore") ;-)

Pour aller plus loin

[pfSense] Configurer un cluster de 2 pfSense redondants (failover)

[pfSense] Monter un accès OpenVPN site-à-site

[pfSense] Configurer ses VLAN

Tous nos articles classés par thème

Voir un article au hasard

Vous avez aimé cet article ? Vous cherchez un support professionnel ? Alors contactez-nous.

Retrouvez nos services et firewall pour pfSense & OPNsense

72 commentaires

NumOpen - 25/11/2017 à 10:57:19

Article très intéressant. Suggestion : utiliser les termes en français pour firewall, gateway...

fonctionelles -> fonctionnelles

Guillaume - 25/11/2017 à 15:59:48

@NumOpen :

Bonjour,

Merci pour ton commentaire. J'ai corrigé la faute à "fonctionnelles" :-)

Pour les termes, j'essaie d'utiliser le français autant que possible, mais je garde le nom des menus ou objets tels qu'ils sont déclarés dans pfSense. Mais il est vrai que j'utilise pfSense en anglais alors qu'il dispose maintenant d'une interface totalement traduite en français. Je vais basculer sur l'interface FR pour les prochains articles.

Cordialement,

Guillaume

--

Provya

Florent - 11/01/2018 à 14:42:29

Bonjour Guillaume,

Je découvre ton site et tes tutos assez bien faits sur PfSense.

Concernant le partage de BP sur 2 liens (ie load balancing sur 2 ADSL), un inconvénient que j'ai pu relever par le passé concerne les sites internets sécurisés par login / mdp.

Ces sites contrôlent souvent l'ip source associée et n'accepteront pas de recevoir ces mêmes ID via une autre IP.

La connexion sera donc coupée et l'utilisateur éjecté du site web.

La seule parade que j'ai trouvé consiste à créer une liste des sites consultés pour les forcer via un groupe en failover.

Pas Top et surtout, pas exhaustif.

L'idéal serait de conserver une connexion vers une IP distante sur un même lien.

As tu déjà été confronté à ce problème et si oui, sais tu le contourner?

A bientôt

Florent

Guillaume - 13/01/2018 à 10:22:57

@Florent :

Bonjour Florent,

C'est un problème classique que l'on peut bien-sûr très facilement contourner avec pfSense. Et heureusement, sinon le load balancing sur 2 connexions serait inutilisable... :-)

Nous traitons ce sujet dans le cadre de nos formations.

J'en parlerai dans un prochain article.

Cordialement,

Guillaume

--

Provya

zaadoum - 05/04/2018 à 21:20:08

@Guillaume :

Bonjour,

la remarque de Provya est tout à fait pertinente , j'en était aussi au même point.

...Multi-wan...cela pose un gros problème concernant les HTTPS d'une façon générale.Sans proxyweb squid avec certificat.....point de salutIl y a bien le sticky connexion...mais bof.... Du moins je n'ai rien trouvé de simple....

Alors si vous avez quelque chose je suis preneuse !! @++

Guillaume - 08/04/2018 à 09:01:19

@zaadoum :

Bonjour,

Je ne vois pas le rapport entre multi-WAN et l'utilisation de squid.

Quel problème rencontrez-vous avec l'utilisation de l'option "sticky connection" ?

Cordialement,

Guillaume

--

Provya

Florent - 08/04/2018 à 16:46:50

Bonjour,

Pour ma part, j'ai configuré le sticky connection à 3600 (secondes ?) mais constate tout de même des déconnexions sur des sites sécurisés dans un délai inférieur.

Cdt

Florent

Guillaume - 10/04/2018 à 11:36:13

@Florent :

Bonjour,

La valeur est bien exprimée en seconde.

Si vos règles de filtrage, les gateway et le sticky connection sont biens configurés, globalement vous ne devriez pas rencontrer de problème.

Dans quelques semaines, je publierai un article sur ce sujet.

Cordialement,

Guillaume

--

Provya

gael - 18/06/2018 à 09:24:36

Bonjour Guillaume,

dans mon cas, je veux juste faire du failover. L'interface par défaut doit être mon tunnel VPN et je ne veux basculer sur le WAN que si le VPN plante. Je ne veux pas de répartition de charge quand le VPN est UP. J'ai l'impression qu'en mettant le VPN en tier 1 et le WAN en tier 5, il risque malgré tout d'y avoir une répartition de charge.

Cordialement

Gael

Guillaume - 18/06/2018 à 10:35:27

@gael :

Bonjour,

Pourquoi pensez-vous qu'il y aurait une répartition de charge si vous configurez le VPN en tier1 et le WAN en tier5 ?

Je vous confirme qu'il n'y en aura pas.

Cordialement,

Guillaume

--

Provya

myassa - 24/06/2018 à 13:21:28

bonjour; je trouve cette article est bon mais moi j’ai pas pus créer un 2 emme WAN a chaque fois j’essaie de creer un 2emme WAN je trouve pas l’icône add pour ajouter un WAN je ne sais pas pourquoi svp aide moi pour avoir cette icône car je suis sur le projet load balancing il faut je le termine plus vite possible . merci d'avance

Guillaume - 24/06/2018 à 18:10:11

@myassa :

Bonjour,

Il vous suffit de créer une seconde interface.

Pour rappel, vous pouvez consulter notre article : pfSense - Comprendre la gestion des interfaces réseaux.

Cordialement,

Guillaume

--

Provya

Gary - 12/07/2018 à 17:53:48

Bonjour , j'ai bien suivi le tuto pour le DUAL-WAN , mais ma 2nd interface reste en "Pending" Status "Unknown" .

Elle est pourtant UP .

Je suis bien en Tiers 1 , Member Down.

Avez-vous des suggestions ? Je ne peux malheureusement pas jouer à débrancher les interfaces, travaillant à distance en OPENVPN sur ce pfsense....

Guillaume - 13/07/2018 à 09:43:49

@Gary :

Bonjour,

C'est sûrement un problème au niveau de votre interface. A-t-elle bien une adresse IP configurée et est-elle bien fonctionnelle ?

Cordialement,

Guillaume

--

Provya

Gary - 13/07/2018 à 10:08:29

@Guillaume :

Mes deux Interfaces sont en PPPoE.

Elles sont UP , elles ont chacune leurs adresses IP ( vue INTERFACES ) , et répondent au ping .

Sur la vue GATEWAYS , les deux ont la meme adresse de GW, mais l'une est Status ONLINE , et l'autre status Unknown , RTT Pending .

Guillaume - 15/07/2018 à 09:09:13

@Gary :

Bonjour

Si les deux interfaces sont sur le même sous-réseau et ont la même gateway, c'est normal que ça ne fonctionne pas. Il faut qu'elles soient sur deux sous-réseau différents.

Cordialement,

Guillaume

--

Provya

jeremy - 17/07/2018 à 12:46:43

Hello,

Est-ce possible d'utiliser la même configuration mais avec 2 IP FO (online.net) ?

Pour faire simple, je souhaiterais faire sortir LAN1 via IPFO_WAN1 et LAN2 via IPFO_WAN2. Les intefaces IP FO sont correctement configurés (IP + MAC). IPFO_WAN1 est la GW par défaut et tout fonctionne parfaitement mais impossible de faire sortir LAN2 sur IPFO_WAN2.. Si quelqu'un à une idée, je suis preneur :)

A+

Jérémy

Guillaume - 17/07/2018 à 13:43:08

@jeremy :

Bonjour,

Il n'y a pas de raison que ça ne soit pas possible. Mais vous ne donnez que trop peu de détails sur votre configuration pour que l'on puisse vous aider.

Je vous invite à poster une demande d'aide dans la section francophone du forum officiel de pfSense : https://forum.netgate.com/.

Cordialement,

Guillaume

--

Provya

jeremy - 17/07/2018 à 14:15:29

@Guillaume :

Merci pour le retour, j'ai fais un topic sur le forum.

https://forum.netgate.com/topic/132891/utiliser-2-ip-fo-comme-ip-publique-online-net

jérémy

Gary - 17/07/2018 à 15:01:14

@Guillaume :

Bonjour,

Interface FTTH = 40.12.44.46

Interface ADSL = 40.11.40.36

GW FTTH = 195.153.60.3

GW ADSL = 195.153.60.3

FTTH_PPPOE 2.4ms 0.3ms 0.0% Online

FTTH_PPPOE Pending Pending Pending Unknown

Guillaume - 18/07/2018 à 13:53:08

@Gary :

Bonjour,

Vos 2 interfaces WAN ayant la même gateway, ça ne fonctionnera pas.

Cordialement,

Guillaume

--

Provya

Gary - 18/07/2018 à 16:07:03

@Guillaume : Merci de votre retour.

Les Gateways de mes interfaces sont gérées Dynamiquement.

Pourquoi sont-elles similaires sur mes 2 interfaces ? comment en attribuer d'autres ?

Guillaume - 18/07/2018 à 16:36:24

@Gary :

Bonjour,

Je vous ai répondu un peu vite. Je n'avais pas noté que vos interfaces étaient en PPPoE.

Vous avez 2 solutions :

1. Vous pouvez modifier la "monitor IP" dans la configuration de l'une de vos gateway (vous pouvez mettre 9.9.9.9 ou 8.8.8.8 par exemple). Ça devrait fonctionner, même si ce n'est pas l'idéal.

2. La gateway vous étant attribuée dynamiquement par votre fournisseur d'accès, vous pouvez essayer de lui demander s'il est possible d'avoir une autre gateway sur l'une des deux connexions.

Cordialement,

Guillaume

--

Provya

Gary - 18/07/2018 à 16:51:35

@Guillaume :

Merci beaucoup Guillaume ! IT WORKS !

Merci pour votre aide précieuse.

Très cordialement,

Guillaume - 18/07/2018 à 20:10:13

@jeremy :

Bonjour,

A la lecture de votre message sur le forum, j'ai l'impression que votre besoin est que le trafic du LAN1 sorte avec l'adresse IP FO1 et que le trafic du LAN2 sorte avec l'adresse IP FO2.

Si c'est bien ça votre besoin, alors il est inutile de configurer un dual-wan comme vous l'avez fait. Un seul WAN suffit sur lequel vous renseignez 2 adresses IP (une "physique" et une virtuelle - CARP par exemple) et vous configurez vos règles d'outbound NAT pour que le trafic du LAN1 utilise l'adresse IP FO1 sur l'interface WAN et que le trafic du LAN2 utilise l'adresse IP FO2 sur l'interface WAN.

La consultation de l'article pfSense - configurer un cluster de 2 pfSense redondants (failover) devrait vous renseigner sur la façon de procéder pour configurer les règles d'outbound NAT.

Cordialement,

Guillaume

--

Provya

GARY - 20/07/2018 à 16:42:08

@Guillaume :

Bonjour Guillaume,

J'ai appliqué votre solution 1 , à savoir la GW 9.9.9.9 .

Elle fonctionne mais je remarque que l'interface ayant cette Monitor IP subit des déconnexions toutes les 2H environs .

Jul 20 16:32:29 php-fpm /rc.newwanip: MONITOR: ADSL_PPPOE is available now, adding to routing group Groupe_Gateway

9.9.9.9|80.11.80.26|ADSL_PPPOE|15.58ms|0.649ms|0.0%|none

Jul 20 16:32:29 dhcpleases /etc/hosts changed size from original!

Jul 20 16:32:28 dhcpleases Could not deliver signal HUP to process because its pidfile (/var/run/unbound.pid) does not exist, No such process.

Jul 20 16:32:27 php-fpm /rc.newwanip: Removing static route for monitor 9.9.9.9 and adding a new route through 193.253.160.3

Jul 20 16:30:53 ppp [opt1_link0] LCP: LayerDown

Jul 20 16:30:53 ppp [opt1_link0] LCP: SendTerminateReq #62

Jul 20 16:30:53 ppp [opt1] IPV6CP: state change Closed --> Initial

Jul 20 16:30:53 ppp [opt1] IPV6CP: Down event

Jul 20 16:30:53 ppp [opt1] IPCP: state change Closing --> Initial

Jul 20 16:30:53 ppp [opt1] Bundle: No NCPs left. Closing links...

Jul 20 16:30:53 ppp [opt1] IPCP: LayerFinish

Jul 20 16:30:53 ppp [opt1] IPCP: Down event

Jul 20 16:30:53 ppp [opt1] IPV6CP: state change Stopped --> Closed

Jul 20 16:30:53 ppp [opt1] IPV6CP: Close event

Jul 20 16:30:53 ppp [opt1] IFACE: Rename interface pppoe2 to pppoe2

Jul 20 16:30:53 ppp [opt1] IFACE: Down event

Jul 20 16:30:53 check_reload_status Rewriting resolv.conf

Jul 20 16:30:53 ppp [opt1] IPCP: LayerDown

Jul 20 16:30:53 ppp [opt1] IPCP: SendTerminateReq #198

Jul 20 16:30:53 ppp [opt1] IPCP: state change Opened --> Closing

Jul 20 16:30:53 ppp [opt1] IPCP: Close event

Jul 20 16:30:53 ppp [opt1] Bundle: Status update: up 0 links, total bandwidth 9600 bps

Jul 20 16:30:53 ppp [opt1_link0] Link: Leave bundle "opt1"

Jul 20 16:30:53 ppp [opt1_link0] LCP: state change Opened --> Stopping

Est-ce un soucis créé par la Monitor IP "mal acceptée" , ou est-ce un soucis Opérateur ADSL ?

Merci

Guillaume - 21/07/2018 à 13:32:16

@GARY :

Bonjour,

Vous pouvez essayer de configurer une autre monitor ip que 9.9.9.9 pour voir si ça change quelque chose à votre problème.

Mais comme je vous l'ai dit dans mon commentaire précédent, ça reste une solution qui n'est pas idéale le fait d'avoir la même gateway sur 2 interfaces différentes (il peut y avoir des effets de bord).

Qui plus est lorsqu'on installe un lien ADSL en back-up d'un lien fibre optique (si c'est bien votre cas), il vaut mieux choisir le choisir chez un opérateur différent ; ça offre une meilleure redondance.

Cordialement,

Guillaume

--

Provya

Nicolas - 19/09/2018 à 15:54:07

Bonjour,

Super article, je vous invite à garder les menus et termes en anglais et proposer une traduction plutôt que de traduire directement. Il y a trop d'erreur de traduction pour que tout soit coherent dans une autre langue que l'anglais même dans la traduction officielle. Si les français veulent avoir des conceptes en français, ils n'ont qu'à les créer. AMHA

Concernant le problème que je voudrais résoudre: nous avons 2 WAN (WAN et WAN2) que nous voulons utiliser en fail-over. Nous avons également un range /29 d'IP publiques que nous voulons publier avec PFSense et faire du NAT 1:1 pour connecter des serveurs WEB, SIP et autres services.

L'accès Multi-WAN (2 xPPPOE) fonctionne mais comment paramètrer les IP virtuelles? Particulièrement "Interface" pour que l'adresse IP soit disponible sur les 2 WANs? En deuxième question, il nous faut une gateway coté ISP pour joindre notre Pfsense. Faut-il créer une IP virtuelle pour cette gateway ou ajouter une interface ayant comme IP la gateway de l'ISP?

Merci par avance de votre aide,

Nicolas

Guillaume - 27/09/2018 à 14:07:27

@Nicolas :

Bonjour,

Votre besoin est très spécifique et je ne peux pas y répondre à travers un commentaire sur le blog.

Si vous souhaitez une aide communautaire, je vous invite à poster votre question directement dans la rubrique francophone du forum officiel Netgate : https://forum.netgate.com/category/8/fran%C3%A7ais.

Si vous souhaitez une aide à travers une prestation de service, je vous invite à vous rendre sur notre page de contact : https://provya.fr/index.php/contact/.

Cordialement,

Guillaume

--

Provya

Cyril - 21/05/2019 à 12:48:21

@Guillaume :

Bonjour Guillaume,

J'écume depuis quelques jours votre site et les commentaires, mais je ne trouve pas l'article ou le cours que vous évoquez dans ce commentaire :

https://www.provya.net/?d=2017/11/24/11/31/31-pfsense-configurer-un-dual-wan-plusieurs-connexions-internet#id709fbc

Auriez-vous la gentillesse de m'orienter, s'il vous plait ?

Bien à vous,

Cyril

Guillaume - 02/06/2019 à 06:50:27

@Cyril :

Bonjour Cyril,

Je ne suis pas sûr de bien comprendre votre besoin.

Si vous recherchez une aide communautaire sur un problème spécifique, je vous invite à poster votre demande sur le forum officiel pfSense : https://forum.netgate.com/category/8/fran%C3%A7ais

Cordialement,

Guillaume

--

Provya

Cyril - 02/06/2019 à 20:14:14

@Guillaume

Bonsoir Guillaume,

Ma question faisait suite au paramétrage du double WAN et à l'interrogation de Florent évoquant le fait qu'une requête pouvait, du fait du double WAN, se présenter avec l'une et l'autre des adresses IP.

Mon objectif étant de "doubler" mon débit, j'envisageais de prendre un deuxième accès auprès de mon opérateur actuel. Mais le problème souligné par Florent m'interroge. J'ai en effet déjà été confronté à ce problème sans réussir à le résoudre (un accès WAN xDSL et un accès WAN satellitaire), je n'ai jamais réussi à "additionner" les deux débits ; ça passait par l'un ou par l'autre, ou ça échouait tout simplement.

Dans votre réponse (https://www.provya.net/?d=2017/11/24/11/31/31-pfsense-configurer-un-dual-wan-plusieurs-connexions-internet#id709fbc), vous dites que la solution à ce problème est très simple. Malheureusement pour moi, je ne la trouve pas, d'où ma précédente publication.

En vous remerciant pour votre précieuse aide. Bien à vous,

Cyril

Guillaume - 03/06/2019 à 08:55:54

@Cyril :

Bonjour Cyril,

Je pense que le problème soulevé par Florent n'est pas exactement celui que vous soulevez. Florent souhaitait s'assurer de conserver la même adresse IP de sortie au cours d'une navigation (d'une session) sur un site donné (comme un site bancaire, par exemple) afin de ne pas en être déconnecté. La solution réside, entre autre, dans le paramétrage des sticky connections.

Dans votre cas, si je comprends bien, vous souhaitez additionner votre débit. Ce sera effectivement le cas pour plusieurs sessions parallèles (qui seront bien load-balancées sur les 2 connexions Internet) ; vous accéderez bien à la totalité du débit offert par vos 2 connexions. En revanche, ceci n'est pas possible nativement pour une seule session (un mono-téléchargement, par exemple) - ce qui est logique car pour une session vous sortez sur Internet avec une adresse IP et vous êtes donc forcément rattaché à une seule connexion Internet. Si c'est ce que vous recherchez (additionner le débit de vos 2 liens pour une mono-session, c'est-à-dire un mono-téléchargement), vous pouvez regarder du côté des solutions type OverTheBox.

Cordialement,

Guillaume

--

Provya

Cyril - 04/06/2019 à 15:55:23

@Guillaume :

Bonjour Guillaume,

Merci beaucoup pour le temps que vous avez bien voulu me consacrer.

Mon souhait premier est en effet de doubler le débit, mais le problème évoqué par Florent doit aussi pris en compte (c'était mon principal souci lors de mon installation xDSL+Sat).

Encore merci pour votre aide et votre temps. Bien à vous,

Cyril

Elrick - 27/07/2019 à 12:15:55

Bonjour,

Dans le cas du Fail-Over, si le 1er lien WAN tombe et qu'il bascule sur le 2ème, est ce qu'il basculera automatiquement sur le 1er lien à nouveau quand celui-ci sera de nouveau disponible ? Si oui, sous quel délai ?

Merci pour cette précision importante.

Guillaume - 29/07/2019 à 14:30:04

@Elrick :

Bonjour,

Oui le failback se fera automatiquement si le lien 1 à une priorité plus forte que le lien 2 (par exemple : lien 1 configuré en "Tier 1" et lien 2 configuré en "Tier 2").

Le failback se fera dès que le lien 1 sera remonté. Par défaut, la vérification se fait toutes les 500 millisecondes.

Cordialement,

Guillaume

--

Provya

Pascal - 25/11/2019 à 18:08:21

Bonjour,

Je rencontre une difficulté pour paramétrer un Multi-WAN avec 2 Freebox situées sur le même sous-réseau. Concrètement mon pfSense dispose d'une seule interface WAN avec une IP 192.168.1.10/24. Mes 2 Freebox sont en 192.168.1.8/24 et 192.168.1.9/24. Ces 3 interfaces sont connectées à un petit switch dédié à cet usage. C'est la configuration décrite dans le chapitre 17.11 Multi-WAN on a stick de la doc de pfSense.

Dans pfSense, section Interfaces j'ai donc créé 1 LAN (192.168.2.254) et 1 WAN (192.168.1.10).

Dans les passerelles, j'ai créé 2 passerelles pour les Freebox et un groupe de passerelles incluant les 2 passerelles.

Ensuite je suis allé dans la configuration générale et j'ai indiqué des serveurs DNS pour mes 2 passerelles.

Puis je suis allé modifier la règle de routage Default allow LAN to any sur laquelle j'ai indiqué le groupe de passerelles que j'ai créé comme passerelle.

Cette configuration ne marche pas, rien ne passe.

La solution que j'ai trouvée c'est d'indiquer une passerelle dans l'interface WAN unique. Si j'indique ici l'adresse d'une de mes Freebox, ça passe mais il n'y a plus de basculement, les accès sortants passent systématiquement par la Freebox indiquée comme passerelle.

Vous avez une idée de la cause du problème ?

Merci.

Pascal.

Guillaume - 25/11/2019 à 18:35:33

@Pascal :

Bonjour Pascal,

Depuis le menu System > Routing, avez-vous choisi votre groupe de passerelles pour l'option "Default gateway IPv4" ?

Cela devrait corriger votre problème.

Cordialement,

Guillaume

--

Provya

Pascal - 26/11/2019 à 07:56:41

Bonjour et merci d'avoir répondu,

Oui c'est bien le groupe de passerelles qui apparait dans ce champ

Pascal

Guillaume - 27/11/2019 à 10:37:44

@Pascal :

Bonjour,

Alors cela devrait fonctionner. Je vous conseille de vérifier tous les éléments de votre configuration pour vous assurer qu'il n'y ait pas d'erreur, puis de jeter un œil à la table de routage de pfSense (menu Diagnostics > Routes), ainsi qu'aux logs et si besoin vous appuyer sur l'outil Packet Capture afin d'identifier comment sont routés les paquets réseau par pfSense.

Vous pouvez également vous appuyer sur notre article dédié : pfSense - Troubleshooting / Dépannage de ses règles de filtrage.

Cordialement,

Guillaume

--

Provya

Pascal - 27/11/2019 à 11:06:31

OK merci je vais creuser cette piste mais j'ai vérifié plusieurs fois mes paramètres et je ne vois pas où ça coince.

Pascal

kabeda - 30/12/2019 à 14:32:39

Bonjour,

J'ai bien suivi toutes les étapes.

Le failback se fera dès que le lien 1 sera remonté. Par défaut, la vérification se fait toutes les 500 millisecondes.

Pour moi, si j'enlève la câble de la wan (pour test), opt1 prend le relais mais lorsque je le remets. Ce n'est pas 500 ms mais très longtemps 5 à 15 min.

J'ai déjà posé ma question ICI

Guillaume - 31/12/2019 à 16:18:39

@kabeda :

Bonjour,

Si vous utilisez le serveur 8.8.8.8 comme serveurs DNS, il faut bien penser à lui préciser comme gateway celle de votre WAN, soit WANGW dans votre cas (lors de l'étape Les pré-requis [2/2]).

Avez-vous personnalisé les paramètres avancés de votre gateway "WANGW" ; il faudrait vérifier que ce soit bien les valeurs par défaut qui sont actuellement configurées.

Cordialement,

Guillaume

--

Provya

stephane - 03/02/2020 à 11:53:22

Bonjour,

Mon objectif est de "doubler" mon débit, j'ai deux accès 1 en PPPoE et le 2ème en WIMAX (4Mbps et 521 kbps) . j'ai un TP-LINK TL-ER5210. Pouvez-vous m'aider à le configurer?

Merci

Guillaume - 03/02/2020 à 13:29:10

@stephane :

Bonjour Stéphane,

Si vous souhaitez une aide communautaire sur le logiciel pfSense, je vous encourage à vous rendre sur le forum de l'éditeur : https://forum.netgate.com/

Si vous souhaitez une aide sur la configuration d'un routeur TP-Link, nous ne pouvons pas vous renseigner.

Cordialement,

Guillaume

--

Provya

Alex - 29/02/2020 à 17:14:41

Bonjour,

J'ai fais l'acquisition d'un routeur ASUS RT-AC88U et j'ai activé la fonction DUAL WAN afin de faire fusionner ma connexion adsl (Freebox révo 12 méga) & 4GBOX Bouygues (Huawei 30-50 méga) mais je rencontre une problématique.

Lorsque j'ouvre une page internet, j'ai l'impression de perdre la connexion (Envoie requête) et la page met quelques secondes à s'afficher. Sauriez-vous pourquoi ?

De plus j'ai une fonctionne : "Configuration de la répartition de charge" avec deux cases et des valeurs à saisir entre 1 et 9 mais je ne sais trop à quoi cela peut-il servir.

J'ai cherché de l'aide sans succès mis à part votre sujet même si celui-ci parle d'un logiciel spécifique mais je tente à tous hasard ma chance en espérant que vous puissiez m'aider !

En vous remerciant par avance,

Cdlt.

Guillaume - 02/03/2020 à 08:29:02

@Alex :

Bonjour Alex,

Nous ne pouvons malheureusement pas vous renseigner sur le fonctionnement des produits Asus. Peut-être devriez-vous vous rapprocher du fabricant ou de votre revendeur.

Concernant les valeurs à saisir allant de 1 à 9, il s'agit sûrement du poids ou de la priorité de chaque connexion (selon que vous souhaitiez faire une répartition de charge du type 50-50 ; 70-30 ; 90-10 ; etc.).

Cordialement,

Guillaume

--

Provya

Winston Wolf - 28/09/2020 à 20:55:56

Bonjour,

Tout d'abord merci pour ces articles très didactiques sur pfsense.

Sur mes sites j'ai aujourd'hui une connexion IP/MPLS dans laquelle transite l'ensemble des flux mais je souhaiterais ajouter un accès internet classique pour y faire passer uniquement le flux internet et laisser la connexion actuelle pour les flux de nos logiciels Pro, en gros les classe privé A B et C via la connexion actuelle et les classes publiques vers le future accès internet "grand publique" pas chère mais non garanti.

Je vois bien comment monter le failover, je le fais d'ailleurs fonctionner sur une maquette, mais je ne vois pas comment faire en sorte que si les 2 liens sont UP, envoyer les classes A B et C vers la connexion pro et internet vers le lien internet, mais si le lien internet tombe tout repasse à nouveau dans la connexion pro ?

Est-ce possible et si oui auriez-vous quelques premiers éléments pour savoir où

chercher ?

j'espère avoir été clair ^^

Merci

Guillaume - 30/09/2020 à 07:38:04

@Winston Wolf :

Bonjour,

Vous avez deux approches possibles :

1/ soit définir des routes statiques pour les sous-réseaux accessibles via la connexion MPLS. Cela s'effectue depuis le menu System > Routing > Static Routes. La passerelle par défaut (Default gateway IPv4 configurable depuis la page System > Routing) sera alors un groupe de gateway contenant la passerelle de votre connexion Internet grand public en Tier1 et la passerelle de votre connexion MPLS en tier2.

2/ soit créer un groupe de gateway avec votre passerelle grand public en tier1 et votre passerelle MPLS en tier2. Puis, vous forcez dans vos règles de filtrage le groupe de gateway que vous venez de créer, ou la gateway de votre MPLS, en fonction de la destination.

Cordialement,

Guillaume

--

Provya

Winston Wolf - 30/09/2020 à 21:00:59

@Guillaume :

Bonsoir,

Merci pour ces réponses claires !

Je n'avais pas bien compris les priorités entre routes statiques et default gateway maintenant c'est chose faite.

Merci encore

WW

Wookiee - 01/12/2020 à 15:17:08

Bonjour,

merci pour toutes ces informations que vous nous donnez dans vos articles ! Elles sont une mine d'or ^^

Je voulais un éclaircissement sur la façon de procéder afin d'avoir 2 sorties WAN via une seule interface physique

- 1 pour l'accès internet en général

- 1 configurée pour un accès openvpn

Les deux routeurs côté WAN sont sur le même réseau. (Mais cela peut être modifié)

Mon serveur openvpn est déjà configuré et fonctionne sur pfsense. Il sort par l'une des arrivées internet.

Dois-je créer un groupe de passerelle et l'appliquer par défaut ? Cela e risque de ne pas être suffisant je pense et faut-il aussi reconfigurer openvpn pour lui spécifier la sortie ?

Merci d'avance et une bonne journée !

Guillaume - 03/12/2020 à 18:11:11

@Wookiee :

Bonjour,

Sur votre pfSense, si c'est un serveur OpenVPN que vous avez configuré (c'est-à-dire que c'est lui qui reçoit les connexions des clients), il n'y a rien à ajouter de plus à votre configuration. La personnalisation se fait côté clients : ils doivent utiliser l'adresse IP publique de la connexion dédiée à l'accès OpenVPN.

En revanche, sur votre pfSense, si c'est un client OpenVPN que vous avez configuré (c'est-à-dire que c'est lui qui se connecte vers un serveur OpenVPN distant), alors vous avez deux possibilités :

- soit créer une route pour forcer le trafic via la bonne passerelle ;

- soit créer un groupe de gateway ne contenant que la passerelle de la connexion pour l'accès OpenVPN et, dans la configuration de votre client OpenVPN, choisir cet groupe de gateway pour le champ "Interface".

Cordialement,

Guillaume

--

Provya

Wookiee - 15/12/2020 à 10:51:19

@Guillaume :

Bonjour et merci pour votre réponse :-)

Au départ aussi je pensais que je n'aurais juste rien à ajouter.

Mais le VPN fonctionnait avec un seul accès internet. Lorsque j'ai basculé sur le 2nd accès cela a bloqué l'accès au serveur VPN.

Oui le Pfsense héberge le serveur OpenVPN.

Comme mon Pfsense est une machine physique avec 1 interface LAN et 1 interface WAN je pensais qu'il fallait que je rajoute une interface ( une carte réseau) ou alors que je virtualise la machine pour me libérer de cela.

J'ai sûrement un problème de routage. Mais comme la machine est en production je ne peux pas faire ce que je veux ^^

Merci en tout cas. Je vais ré-épluché les articles car la solution doit être là quelque part ;-)

Cordialement.

Wookiee

Guillaume - 21/12/2020 à 10:59:14

@Wookiee :

Bonjour,

Je comprends mieux votre architecture. Pour relier votre unique interface WAN à deux box Internet, le plus simple est de procéder ainsi (peut-être est-ce déjà ce que vous avez fait ?) :

- configurer votre interface WAN en adresse IP statique (ex : 192.168.99.100/24)

- configurer la BOX 1 en adresse IP statique sur le même plan d'adressage (ex : 192.168.99.1/24)

- configurer la BOX 2 en adresse IP statique sur le même plan d'adressage (ex : 192.168.99.2/24)

- configurer deux gateway sur le pfSense : l'une pointant sur la BOX 1 (192.168.99.1) et l'autre pointant sur la BOX2 (192.168.99.2)

Ainsi, vos deux connexions Internet seront accessible via votre unique interface WAN.

Vous pourrez ensuite choisir de router le trafic sortant via l'une ou l'autre gateway.

Est-ce cela que vous avez fait ?

Cette configuration fonctionne-t-elle ? Si elle ne fonctionne pas, alors c'est que le routage se fait de manière asymétrique et qu'il faudra passer par une règle de floating.

Cordialement,

Guillaume

--

Provya

Wookiee - 05/01/2021 à 09:46:00

@Guillaume :

Bonjour Guillaume,

je vous présente mes meilleurs vœux pour cette nouvelle année ainsi qu'à votre famille.

Merci de votre aide !

C'est exactement la manière dont j'ai monté ma configuration.

J'ai aussi renseigné un serveur dns pour chaque passerelle dans les configurations générales.

En même temps j'ai tenté de créer une règle NAT sortante pour orienté le trafic du port OPENVPN vers la bonne passerelle. Mais à chaque fois cela s'est soldé par un échec. ;-)

Une bonne journée à vous !

Pierre

Guillaume - 13/01/2021 à 17:12:39

@Wookiee :

Bonjour,

Merci et meilleurs vœux également.

Pour ce que je comprends, vous avez sûrement un problème de routage asymétrique. Vous devriez essayer de passer par une règle de type floating avec les paramètres suivants :

- Action : match

- Quick : à cocher si vous avez plusieurs règles de floating

- Interface : WAN

- Direction : out

- Protocol : UDP (sauf si votre service OpenVPN tourne sur TCP)

- Source : any

- Source port : 1194 (le port d'écoute de votre serveur OpenVPN, à adapter si vous l'avez personnalisé)

- Destination : any

- Destination port : any

- Gateway (dans les options avancés) : choisir la gateway associée à votre connexion dédiée à vos accès OpenVPN

Il faut supprimer votre règle de NAT si elle existe toujours.

Cordialement,

Guillaume

--

Provya

Wookiee - 24/02/2021 à 09:40:16

@Guillaume :

Bonjour,

et encore merci pour l'intérêt que vous portez à mon petit mystère ^^

Je suis désolé je réponds un peu tard mais j'avais mis cela en standby pour avancer sur un autre projet plutôt orienté développement ;-)

J'ai donc bien ajouté la règle de floating mais malheureusement cela n'a eu aucun effet.

Tout compte fait il doit me manquer un petit quelque chose, peut-être une passerelle intermédiaire ?

De mes essais j'ai pu me rendre compte que la seule chose qui fait que le VPN devienne accessible ou non c'est la modification de la passerelle sur la patte "WAN"

Dans l'onglet "Configuration statique IPV4" si je mets pour "passerelle ipv4 en amont" je choisis:

- Passerelle 1 (d'où doit sortir les paquets VPN) : ça passe

- Passerelle 2 (la fibre) : ça ne passe pas

Bien sûr la patte WAN et les 2 passerelles sont sur le même plan d'adressage IP ;-)

J'ai cherché si je pouvais créer un groupe de passerelles et l'appliquer à la patte WAN mais je pense que c'est impossible ^^

Je vous souhaite une bonne journée !

Pierre

Guillaume - 01/03/2021 à 13:57:07

@Wookiee :

Bonjour,

De ma compréhension, il s'agit d'un problème de routage. A vous de faire des tests en jouant avec la règle de floating et la configuration de votre passerelle par défaut.

Pensez à vous appuyer sur notre article NAT / filtrage - Comprendre l'ordre des traitements appliqués par pfSense.

Je ne peux malheureusement pas beaucoup plus vous aider à travers des commentaires de ce blog.

Bon courage.

Cordialement,

Guillaume

--

Provya

wookiee - 12/03/2021 à 18:31:40

@Guillaume :

Bonjour,

vous m'avez déjà bien aiguillé et je vous remercie beaucoup pour cela !

Je vais effectivement tester et continuer à e documenter.

Si j'arrive à mettre en place ce que je veux je viendrai ajouter un message ;-)

Une bonne fin de journée !

Pierre

Deen - 13/08/2021 à 10:52:43

bonjour!

Deen - 13/08/2021 à 11:09:47

J'ai un problème qui me tournante. Au fait j'ai deux routes une principale et la deuxième secondaire. La deuxième serait établie par un fail over sur 2 pfsense a partir d'un tunnel IPSEC lorsque la principale est défaillante.

J'ai réussite à faire les configurations mais j'ai de difficulté.

Si je mets la route principale up et secondaire down, tout ce passe bien.

Si je mets la route principale up et secondaire up,avec route secondaire comme niveau 1. Les paquets passent dans le tunnel , dans le pfsense et le retour se fait pas la route principale( ce que je ne veux pas).

Si je mets la route principale down et secondaire up, les paquets passent dans le tunnel et

dans le pfsense du basculement mais n'arrive pas a atteindre l'équipement terminal. Donc plus de retour. Les paquets sont donc perdus.

Quelqu'un a une piste de solution?

Guillaume - 17/08/2021 à 10:38:17

@Deen :

Bonjour,

Je ne comprends pas très bien ce que vous voulez faire.

Si vous voulez gérer une route primaire et une route secondaire entre deux sites afin d'avoir de la haute-disponibilité, la solution réside probablement dans la configuration d'un protocole de routage.

Si vous souhaitez configurer un tunnel IPsec dans un environnement haute-disponibilité (deux pfSense, l'un actif, l'autre passif), la solution est de configurer le tunnel IPsec sur votre adresse VIP et non sur l'interface WAN.

Cordialement,

Guillaume

--

Provya

Deen - 31/08/2021 à 09:56:02

@Guillaume :

bonjour,

merci pour les réponses. Au fait ma préoccupation réside dans la gestion de deux routes. Je dispose d'un route pour accéder à deux sites différents. Pour raison de sécurité nous avons décider de créer une deuxième route en par tunnel Ipsec entre deux pfsenses situés sur des sites différents.

Dans mon réseau, pour accéder a mon serveur, je dois forcement passé par un routeur cisco quelque soit le route emprunté.

Alors chaque fois que je suppose passer par la voie secondaire créée pour atteindre mon serveur, les paqués sont bloqués au niveau du routeur car j'ai déjà désactivé la première route. Mais si je l'active cela passe. Donc je voudrai savoir si je peux faire du NAT pour habiller les paquets afin d'obligé les paquets a prendre par mon tunnel.

Guillaume - 03/09/2021 à 07:29:56

@Deen :

Bonjour,

Oui, la configuration de NAT sortant (Outbound NAT) peut être une solution dans votre cas.

Il y a un point de vigilance à avoir en tête : arrivés sur le site de destination, les paquets réseaux ne présenteront plus leur adresse IP source d'origine ; ainsi, si vous avez mis en place du filtrage en fonction des adresses IP sources, il faudra sûrement l'adapter.

Cordialement,

Guillaume

--

Provya

DJ KariSamtiK - 13/04/2022 à 16:21:26

Bonjour,

Et Merci pour ce super tuto, qui m'a changé la vie dans ma campagne !

Je peux agréger une connexion ADSL 2.5 MB + une box 4G tout marche nikel !

A part une petite chose mon jeux online multijoueurs qui perd l'accés au serveur de temps en temps.

J'ai identifié le port du jeux indiqué, mais je ne sais pas si dans pfsense il y une regle pour qu'il passe, peut-etre que part un WAN uniquement (peut-etre le paquet se perde en les deux wan ?)?

Ou le priorisé je ne sais pas trop, si éventuellement vous avez une idée je suis preneur.

Merci a vous

Guillaume - 28/04/2022 à 13:49:59

@DJ KariSamtiK :

Bonjour,

Connaissant le port utilisé, vous pouvez essayer de forcer le trafic via une seule des deux connexions Internet pour voir si ça corrige le problème.

Cordialement,

Guillaume

--

Provya

issaka - 20/10/2022 à 19:02:04

Bonsoir,

j'ai suivi les tutos depuis le haut et j'ai puis installé un serveur pfsense avec 2 wan avec des ip public en loadbalancing.c'est à dire si une des wan tombe en panne alors l'autre prend le relais.

tout marche très bien.

ET âpres j'ai configurer openvpn, dans la configuration des openvpn j'ai changé l’interface d’écoute par celui du passerelle par défaut que j'ai préalablement crée, mais malheuresement le openvpn marche seulement sur l'interface wan1 c'est à dire si le wan1 est up et wan2 down les cles clients openvpn montrent et si le wan2 est up et wan1 down alors les clesvpn ne montrent pas.

Merci de votre aide

Guillaume - 25/10/2022 à 19:19:08

@issaka :

Bonjour,

Il faut adapter le fichier de configuration que vous déployez sur vos clients OpenVPN en lui ajoutant une seconde instruction remote avec l'adresse IP du WAN2.

Dans votre fichier de configuration actuel, vous devriez avoir une ligne qui doit ressembler à ceci :

remote x.x.x.x 1194 udp

Où x.x.x.x est l'adresse IP du WAN 1.

Il faut dupliquer la ligne afin d'ajouter l'adresse IP du WAN 2, ce qui vous donnera le résultat suivant :

remote x.x.x.x 1194 udp

remote y.y.y.y 1194 udp

Où x.x.x.x est l'adresse IP du WAN 1 et y.y.y.y est l'adresse IP du WAN 2.

Cordialement,

Guillaume

--

Provya

issaka - 30/10/2022 à 07:35:18

Bonjour,

Dans le fichier config j'ai dupliqué la ligne et c'est le même cas.

Voici le contenu de mon fichier config :

dev tun

persist-tun

persist-key

data-ciphers AES-256-GCM:AES-128-GCM:CHACHA20-POLY1305:AES-256-CBC

data-ciphers-fallback AES-256-CBC

auth SHA256

tls-client

client

resolv-retry infinite

remote x.x.x.x 1194 udp4

remote y.y.y.y 1194 udp4

nobind

verify-x509-name "openvpncert" name

pkcs12 pfSense-UDP4-1194-test1.p12

tls-auth pfSense-UDP4-1194-test1-tls.key 1

remote-cert-tls server

explicit-exit-notify

Guillaume - 21/12/2022 à 13:29:09

@issaka :

Bonjour,

A première vue, la configuration semble bonne.

Il vous faut faire des tests pour voir où cela bloque.

Vous pouvez vous appuyer sur nos articles dédiés concernant le dépannage / troubleshooting de son pfSense.

Cordialement,

Guillaume

--

Provya

Quentin - 20/05/2023 à 09:07:18

Une petite question.

Si tu héberge du service et qu'un client "entre" par une gateway. Pfsense gère une table de correspondance pour être sûr que le retour se fera bien par la même gateway ?

Même question pour le vpn sortant. Si tu te connecte a un service type OpenVPN par exemple pfsense va forcer le service a conserver sa connexion ?

Car si ce n'est pas le cas il va y avoir d'énormes instabilités

Guillaume - 19/06/2023 à 09:38:07

@Quentin :

Bonjour,

Je crois que vous répondez vous-même à la votre question ; si ce n'était pas le cas, ça ne fonctionnerait pas ;-)

Je vous confirme que cet aspect est parfaitement géré par pfSense.

Cordialement,

Guillaume

--

Provya

Flux RSS des commentaires de cet article

Flux RSS des commentaires de cet article